光行资源网提供的冰刃IceSword是一款选用了全新升级核心与多种多样新奇技术性打造出的强劲的电脑杀毒软件,该软件为客户产生了过程、运行内存、进程、块、句柄、数据连接查询等丰富多彩且应用的作用,能够协助你迅速对最底层文档开展操纵,并抓出掩藏在过程、端口号里木马病毒侧门。

冰刃IceSword是一款技术专业的探察系统软件木马病毒侧门的适用型软件,该软件适用Windows 2000、XP、2003等好几个电脑操作系统,而且不用激话核心程序调试就可以迅速开展探察系统软件中的木马病毒侧门,并对这种侧门开展解决,让从此无需为上网安全难题所忧虑。

冰刃IceSword功能

1、进程模块

1)隐藏进程搜索

可列出系统中被可疑隐藏的进程。

2)线程分析

对该进程中的线程做一些简单分析(以后逐步扩充),辅助识别远线程或木马dll建立的线程。

3)进程内存Dump

仅Dump指定内存至文件,以后添加功能。

4)进程模块搜索

查找指定模块。

2、文件搜索

选择好目录后,输入正则表达式即可搜索出指定的文件。特别说明的是;%”这个特殊表达式,IsHelp用它表示搜索隐藏的文件(包括用户无权限列举的文件)。

3、内存扫描

基本是空架子,因为还未设计完毕特征码库,现在在内置某些版本黑客之门的特征码(用户要求),当;专查”用。当然,隐藏的东西也会扫描到,比如黑客守卫者、隐藏版的灰鸽子。

4、注册表服务键

对主程序服务栏的补充,再最早的主程序设计中,因为考虑已经有了反隐藏的注册表一栏以及导出了部分相应函数给协件程序,所以服务一栏就不必再从注册表去反隐(个人的观点是如果修改了服务管理器的DataBase,使得木马失去了服务应有的特征,那么它似乎算不上服务了,算是一种特殊的自启动方式)。

注意事项

1、程序运行时不要激活内核调试器(如softice), 否则系统可能即刻崩溃。

2、使用前请保存好数据, 以防万一未知的Bug带来损失。

3、IceSword目前只为使用32位的x86兼容CPU的系统设计。

4、运行IceSword需要管理员权限。

5、不支持windows7及以上系统。

使用方法

1、使用冰刃IceSword,点;文件”,;设置”,选中;禁止进线程创建、禁止协议功能”。

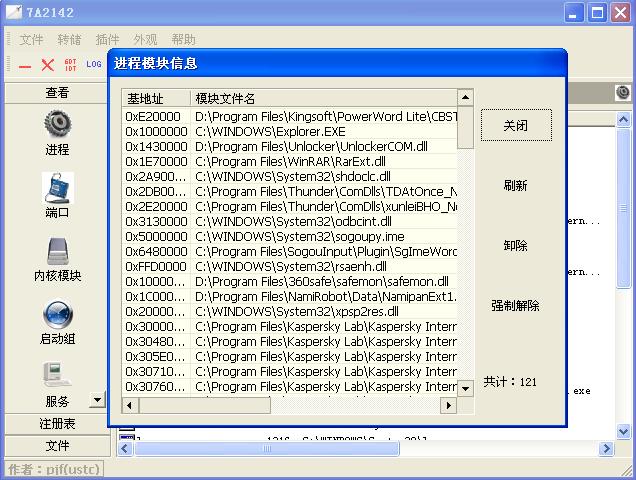

2、打开;进程”找到不正常的进程项目,鼠标右键点击选中;模块信息”打开察看加载的.dll模块情况!

3、找到病毒模块.dll文件,点;卸载”或;强制解除”(一般情况主流杀软提供了病毒模块的名字)!

4、点;进程”找到病毒文件进程,点鼠标右键点;结束进程”此时病毒进程就彻底结束了(但是如果是系统关键进程不要操作这一步,不然系统会重启)。

5、再点;文件”,;设置”,取消;禁止进线程创建、禁止协议功能”不然其他程序无法运行!

6、点左下角;文件”,逐步按病毒路径查找到病毒文件点鼠标右键点;删除”。

7、在删除病毒文件后,在原处建立一个同名带扩展名的文件夹,因为电脑的任何操作系统都不允许同名的文件和文件夹存在,这样可以防止重启后病毒文件的自我修复,为保万无一失和防止以后的复发,通常都做一个文件夹放在那里(可以忽略)。

8、现在处理注册表,在开始-运行中输入regedit按CTRL+F查找被删除的病毒文件的名字把查到的值删掉再按F3查;直到把所有的值都删完。

启用步骤

冰刃这个软件,第一次运行必须在管理员帐户下进行,当一台计算机多个用户,如果管理员用户运行了冰刃,最好重新启动后再交给低权限用户使用计算机,否则低权限用户就可以启动冰刃这个软件。

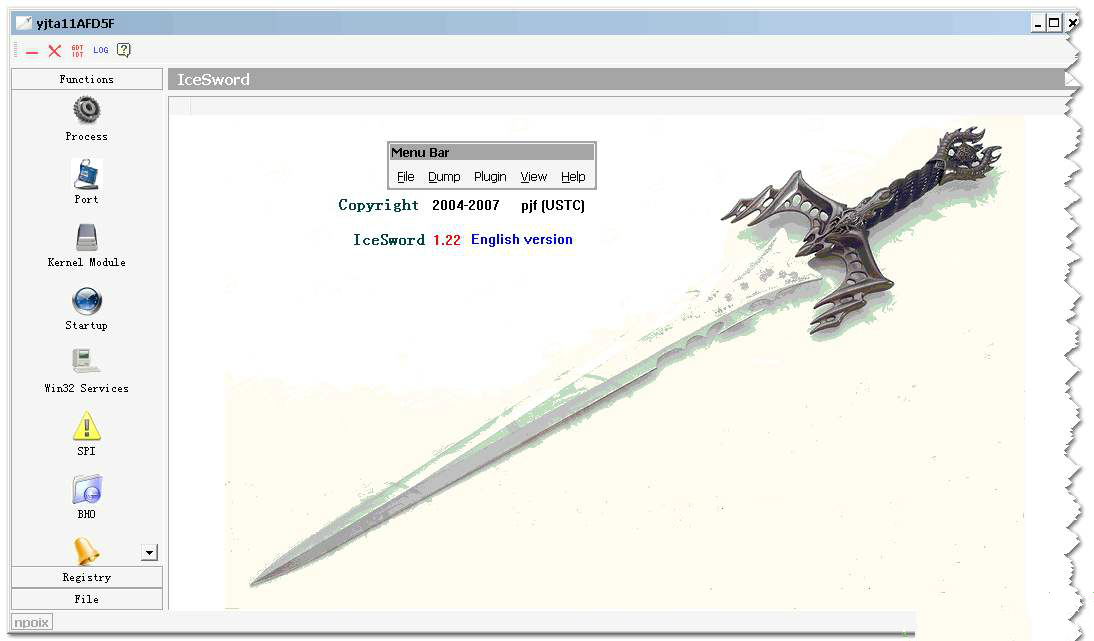

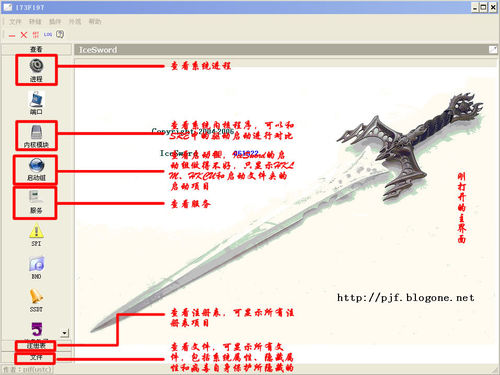

冰刃大菜单分为查看、注册表、文件(图一)

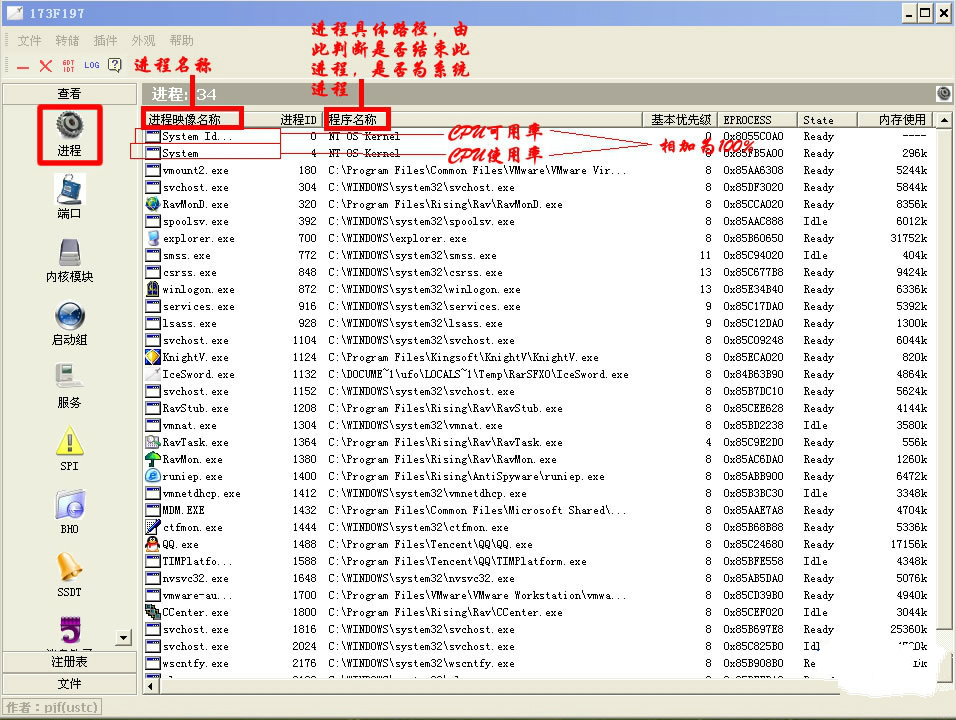

查看里面又分为很多小部分,我这里只介绍常用的功能,包括进程(图二)

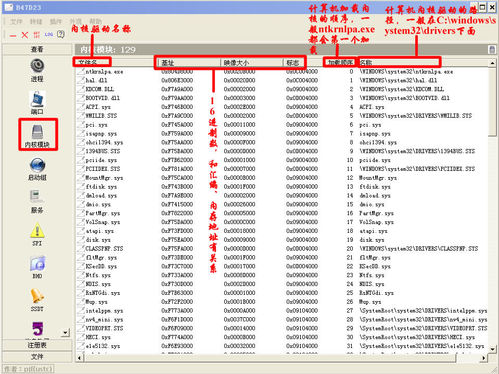

内核信息(图三)

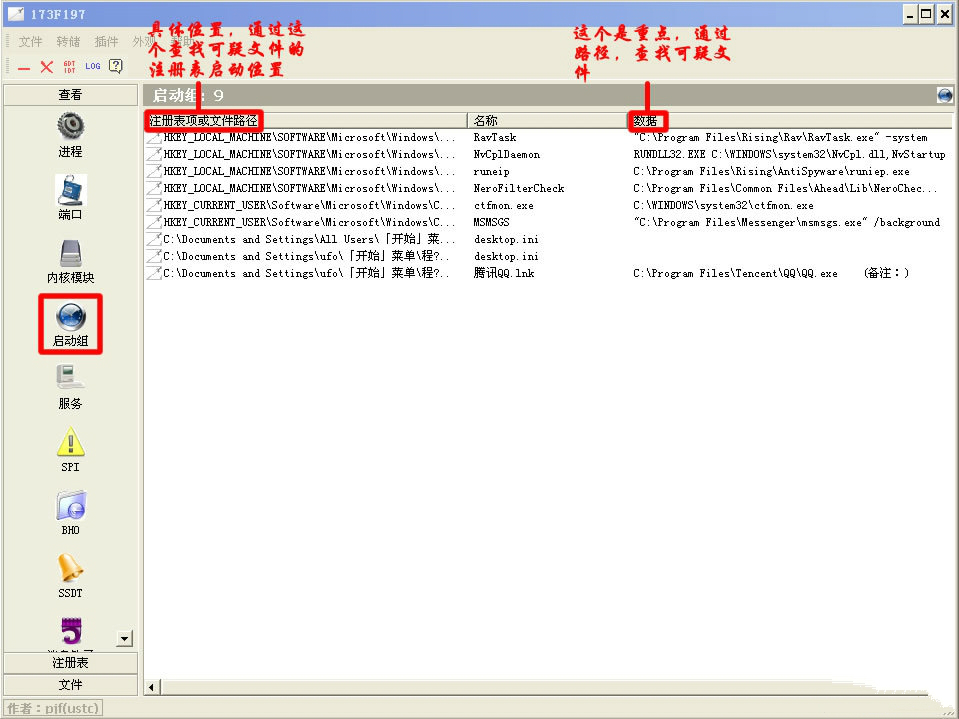

启动组(图四)

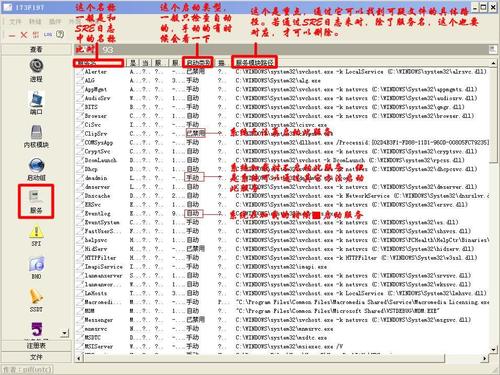

服务(图五)

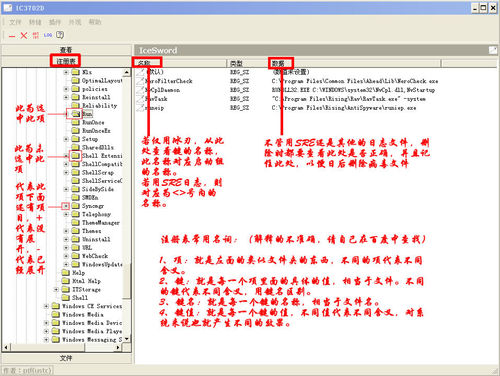

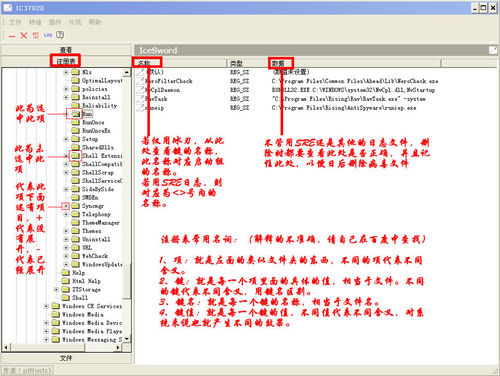

注册表(图六)里面就是一个注册表编辑器,方便使用,而且拥有管理员权限,可以查看、修改、删除注册表项目。

文件(图七)是一个浏览计算机所有文件的地方,它可以看到任何隐藏的文件,对付无法删除的文件,也可以使用强制删除等特殊方法删除,具体方法下面会有具体介绍。

上有一些使用方法,但是不具体,下面我就带您一步一步地来用冰刃实现一些固定的操作。我介绍的方法是从简单到难,可能有些您还看不懂,不要紧,慢慢学习,共同进步。

IceSword设置步骤

运行IceSword.exe。如果无法运行,请先试着将文件名改成随即名字。

点击左上角的;文件”,再选择;设置”,勾选最下面的三项,点;确定”。注意:这样设置后是无法再打开任何新的程序的。如果要配合SREng等软件扫描出的日志,请先打开文件再设置。

进程介绍

1、查找并结束可疑进程

点击窗口左侧的;进程”,查看系统当前进程。显示为红色的为隐藏进程,系统默认是没有的(系统自带的;任务管理器”是看不到的,有时另一款功能强大的进程查看软件Process Explorer也无法查到),因此红色项应全部结束(当然主程序IceSword.exe除外)。如果你确定那些是正常的,可以不关。顺便结束这些进程:Explorer.exe、iexplore.exe、rundll32.exe。

按Ctrl键选择多个项目,然后再点开右键菜单中的;结束进程”,可一次搞定所有需结束的进程。

注意:记录源文件地址,到时候一并删除。

IceSword可结束除Idle进程、System进程、csrss进程这三个进程外的所有进程,这一点,很多同类软件是做不到的。但是有些进程也不是随便可以结束的,如系统的winlogon.exe进程,一旦杀掉后系统就崩溃了。

2、终止插入的DLL文件

举例:很多木马程序都喜欢插入explorer.exe,来执行需要的操作,对于这些插入的DLL文件怎么办呢,选中explorer.exe进程,然后点右键菜单中的;模块信息”,会看到所嵌入进程的所有DLL文件,找到病毒模块,点击卸载即可结束掉这个DLL,如果病毒程序比较厉害,可能无法卸载,那么强制解除就起了作用,一般的DLL包括系统DLL都可以强制解除掉,所以慎用这个功能。

进程里面还有其他功能,比如强制结束线程,包括右键菜单中还有线程信息、内存读写等,在此就不一一介绍了。

常见问题

一、现在进程端口工具很多,什么要使用IceSword?

1、绝大多数所谓的进程工具都是利用Windows的Toolhlp32或psapi再或ZwQuerySystemInformation系统调用(前二者最终也用到此调用)来编写,随便一个ApiHook就可轻轻松松干掉它们,更不用说一些内核级后门了;极少数工具利用内核线程调度结构来查询进程,这种方案需要硬编码,不仅不同版本系统不同,打个补丁也可能需要升级程序,并且现在有人也提出过防止此种查找的方法。而IceSword的进程查找核心态方案是目前独一无二的,并且充分考虑内核后门可能的隐藏手段,目前可以查出所有隐藏进程。

2、绝大多数工具查找进程路径名也是通过Toolhlp32、psapi,前者会调用RtlDebug***函数向目标注入远线程,后者会用调试api读取目标进程内存,本质上都是对PEB的枚举,通过修改PEB就轻易让这些工具找不到北了。而IceSword的核心态方案原原本本地将全路径展示,运行时剪切到其他路径也会随之显示。

3、进程dll模块与2的情况也是一样,利用PEB的其他工具会被轻易欺骗,而IceSword不会弄错(有极少数系统不支持,此时仍采用枚举PEB)。

4、IceSword的进程杀除强大且方便(当然也会有危险)。可轻易将选中的多个任意进程一并杀除。当然,说任意不确切,除去三个:idle进程、System进程、csrss进程,原因就不详述了。其余进程可轻易杀死,当然有些进程(如winlogon)杀掉后系统就崩溃了。

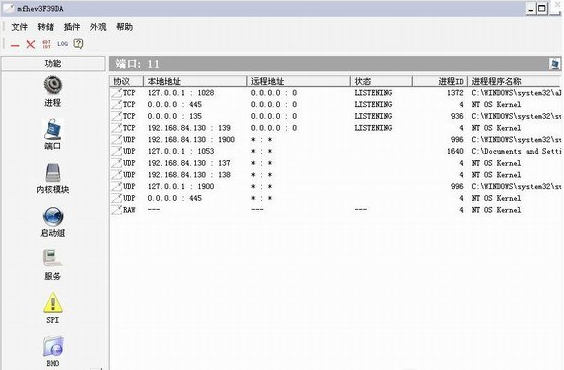

5、对于端口工具,网上的确有很多,不过网上隐藏端口的方法也很多,那些方法对IceSword可是完全行不通的。其实本想带个防火墙动态查找,不过不想弄得太臃肿。这里的端口是指windows的IPv4 Tcpip协议栈所属的端口,第三方协议栈或IPv6栈不在此列。

二、windows自带的服务工具强大且方便,IceSowrd有什么更好的特点呢?

因为比较懒,界面使用上的确没它来的好,不过IceSword的服务功能主要是查看木马服务的,使用还是很方便的。举个例子,顺便谈一类木马的查找:svchost是一些共享进程服务的宿主,有些木马就以dll存在,依靠svchost运作,如何找出它们呢?首先看进程一栏,发现svchost过多,记住它们的pid,到服务一栏,就可找到pid对应的服务项,配合注册表查看它的dll文件路径(由服务项的第一栏所列名称到注册表的services子键下找对应名称的子键),根据它是不是惯常的服务项很容易发现异常项,剩下的工作就是停止任务或结束进程、删除文件、恢复注册表之类的了,当然过程中需要你对服务有一般的知识。

三、那么什么样的木马后门才会隐藏进程注册表文件的?用IceSword又如何查找呢?

比如近来很流行且开源(容易出变种)的hxdef就是这么一个后门。用IceSword可以方便清除,你直接就可在进程栏看到红色显示的hxdef100进程,同时也可以在服务栏中看到红色显示的服务项,顺便一说,在注册表和文件栏里你都可发现它们,若木马正在反向连接,你在端口栏也可看到。杀除它么,首先由进程栏得后门程序全路径,结束进程,将后门目录删除,删除注册表中的服务对应项...这里只是简单说说,请你自行学习如何有效利用IceSword吧。

四、;内核模块”是什么?

加载到系统内和空间的PE模块,主要是驱动程序*.sys,一般核心态后们作为核心驱动存在,比如说某种rootkit加载_root_.sys,前面提到的hxdef也加载了hxdefdrv.sys,你可以在此栏中看到。

五、;SPI”与;BHO”又是什么?

SPI栏列举出系统中的网络服务提供者,因为它有可能被用来做无进程木马,注意;DLL路径”,正常系统只有两个不同DLL(当然协议比较多)。BHO是IE的插件,全名Browser Help Objects,木马以这种形式存在的话,用户打开网页即会激活木马。

六、;SSDT”有何用?

内核级后门有可能修改这个服务表,以截获你系统的服务函数调用,特别是一些老的rootkit,像上面提到的ntrootkit通过这种hook实现注册表、文件的隐藏。被修改的值以红色显示,当然有些安全程序也会修改,比如regmon,所以不要见到红色就慌张。

七、;消息钩子”与木马有什么关系?

若在dll中使用SetWindowsHookEx设置一全局钩子,系统会将其加载入使用user32的进程中,因而它也可被利用为无进程木马的进程注入手段。

八、最后两个监视项有什么用处?

;监视进线程创建”将IceSword运行期间的进线程创建调用记录在循环缓冲里,;监视进程终止”记录一个进程被其它进程Terminate的情况。举例说明作用:一个木马或病毒进程运行起来时查看有没有杀毒程序如norton的进程,有则杀之,若IceSword正在运行,这个操作就被记录下来,你可以查到是哪个进程做的事,因而可以发现木马或病毒进程并结束之。再如:一个木马或病毒采用多线程保护技术,你发现一个异常进程后结束了,一会儿它又起来了,你可用IceSword发现是什么线程又创建了这个进程,把它们一并杀除。中途可能会用到;设置”菜单项:在设置对话框中选中;禁止进线程创建”,此时系统不能创建进程或者线程,你安稳的杀除可疑进线程后,再取消禁止就可以了。

九、IceSword的注册表项有什么特点?相对来说,RegEdit有什么不足吗?

说起Regedit的不足就太多了,比如它的名称长度限制,建一个全路径名长大于255字节的子项看看(编程或用其他工具,比如regedt32),此项和位于它后面的子键在regedit中显示不出来;再如有意用程序建立的有特殊字符的子键regedit根本打不开。

当然IceSword中添加注册表编辑并不是为了解决上面的问题,因为已经有了很多很好的工具可以代替Regedit。IceSword中的;注册表”项是为了查找被木马后门隐藏的注册项而写的,它不受目前任何注册表隐藏手法的蒙蔽,真正可靠的让你看到注册表实际内容。

冰刃IceSword特色

1、进程栏里的模块搜索(Find Modules)

2、注册表栏里的搜索功能(Find、Find Next)

3、文件栏里的搜索功能,分别是ADS的枚举(包括或不包括子目录)、普通文件查找(Find Files)

4、BHO栏的删除、SSDT栏的恢复(Restore)

5、隐藏签名项(View->Hide Signed Items)。

软件评语

冰刃IceSword下载信息:软件大小:2.1MB,属于安全软件,是一款采用了全新内核与多种新颖技术打造的强大的电脑杀毒软件!该软件为用户带来了进程、内存、线程、块、句柄、网络连接查看等丰富且使用的功能,可以帮助你快速对底层文件进行控制,并揪出隐藏在进程、端口里木马后门。1、进程栏里的模块搜索(Find Modules),3、文件栏里的搜索功能,分别是ADS的枚举(包括或不包括子目录)、普通文件查找(Find Files)